Почти год из-за пандемии коронавируса мы живем в эпицентре глобального кризиса. Зловредный биологический вирус заставил нас пересмотреть свое отношение к здоровью, социальным контактам и привычкам, заметно повлиял на экономику и организацию рабочих процессов в компаниях и на производстве и, в конце концов, внес коррективы в нашу свободу передвижения и в наши планы. Но вирус не только изменил физический мир — он также повлиял на скорость внедрения цифровых технологий во множество процессов и на ландшафт киберпреступности.

Страны в основном сумели (или, скорее, были вынуждены) быстро адаптироваться к новой реальности и перенести большую часть того, что мы привыкли делать офлайн (управлять бизнесом, встречаться с клиентами, учиться, общаться с лечащим врачом, путешествовать, ходить в магазин и т. д.), в онлайн. Такой сдвиг, с одной стороны, является отличным выходом из сложившейся ситуации, но с другой — сопровождается многочисленными рисками и вполне ощутимыми негативными последствиями. Речь идет, в первую очередь, о возросшем количестве киберугроз, связанных с новой онлайн-активностью. Возможно, цифровой преступный мир физически и самоизолировался, как и все мы, но не ушел на каникулы.

РИСКИ И ВИДЫ УГРОЗ, ОБУСЛОВЛЕННЫЕ ПАНДЕМИЕЙ

Сейчас, когда значительная часть людей перешла на работу онлайн, компании подвергаются большему риску — особенно те, которые изначально не были готовы к таким переменам и/или не имеют необходимых протоколов безопасности для удаленного подключения персонала к корпоративной сети. С точки зрения информационной безопасности, сотрудник внутри корпоративной сети и сотрудник, подключающийся к ней же из дома, — пользователи в разных цифровых средах. Наше исследование показало, что количество атак на серверы и инструменты удаленного доступа увеличивается по мере роста их использования. Переход на дистанционную работу повысил нагрузку на корпоративную безопасность за счет растущего числа атак на веб-приложения (среднее ежедневное число атак методом брутфорса — автоматизированного перебора паролей — на базы данных в апреле 2020 года выросло на 23% по сравнению с январем того же года) и фишинга на тему пандемии коронавируса (с конца февраля 2020-го количество фишинговых атак по электронной почте увеличилось более чем на 600%).

Стремясь быстро перестроить бизнес-процессы, компании и предприятия по всему миру поспешили перейти на облачные решения, наладить применение сервисов видеоконференций и обмена мгновенными сообщениями, систем совместного планирования и использования файлов. Такая гонка не позволяет задуматься, насколько безопасны эти сервисы и насколько надежно защищена информация, передаваемая по этим каналам. Примеры нарушений и утечек данных в последнее время ежедневно появляются в новостях. Скажем, в апреле прошлого года в открытый доступ в сети попало несколько тысяч записей видеозвонков сервиса Zoom. По сведениям The Washington Post, среди них были как частные разговоры пользователей, так и рабочие конференции различных компаний. Последствия подобных утечек могут быть куда более серьезными и дорогостоящими, чем потраченное время и усилия, необходимые, чтобы заблаговременно решить вопросы кибербезопасности.

О компании

«Лаборатория Касперского» — международная компания со штаб-квартирой в Москве — работает в сфере информационной безопасности с 1997 года. В ее портфолио — продукты для защиты конечных устройств, бизнеса, критически важной инфраструктуры, государственных органов и рядовых пользователей. Среди клиентов — более 400 млн пользователей и 250 тыс. компаний в 200 странах мира. В 34 региональных офисах в более чем 30 странах работает 4 тыс. человек — 1800 из них задействованы в исследованиях и разработке. В 2019 году выручка компании составила $684,6 млн.

Мошенники масштабно используют тему коронавируса для рассылки фишинговых сообщений. Чаще всего ссылаясь на проблемы с доставкой (что действительно не редкость), они буквально вынуждают получателей открывать письма с вредоносными вложениями или ссылками от незнакомых отправителей. Даже специалисты, обученные распознавать фишинг, иногда с трудом могут определить, является ли сообщение вредоносным или отправленным реальным контрагентом. Согласно нашему исследованию, более четверти (27%) респондентов сообщили, что во время пандемии получали зловредный спам на тему COVID-19.

Тему пандемии эксплуатируют, например, кибермошенники, стоящие за бандой Ginp — банковским трояном, который мы впервые обнаружили в прошлом году. После получения специальной команды Ginp открывает веб-страницу под названием «Coronavirus Finder». На ней показывается количество людей, зараженных коронавирусом вблизи пользователя, и за плату предлагается просмотреть их точное местоположение. Если вы вводите данные своей кредитной карты, то отправляете их непосредственно преступникам — и те получают доступ ко всем средствам, находящимся на счету. При этом мошенники, естественно, не посылают вам информацию о заболевших — у них ее просто нет.

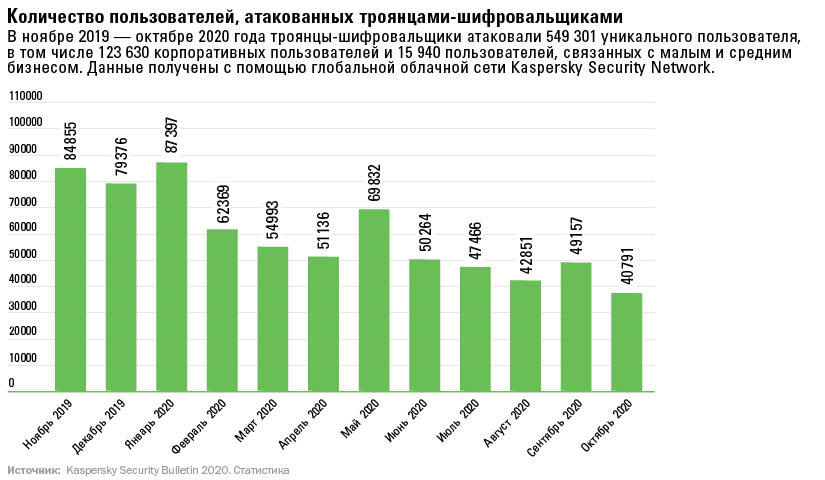

Еще одну серьезную проблему для бизнеса, государственных организаций, медицинских, образовательных и других учреждений во всем мире представляют программы-вымогатели. Многие помнят, что в 2017 году произошла одна из самых известных эпидемий вредоносного ПО последнего времени — WannaСry. По всему миру остановились заводы, была парализована работа больниц, пострадали госучреждения, банки, телекоммуникационные компании. В общей сложности WannaCry заразил более 200 тыс. компьютеров в 150 странах. По разным оценкам, ущерб от эпидемии составил от нескольких сот миллионов до нескольких миллиардов долларов.

Исторически атаки вымогателей были нацелены только на получение выкупа, но теперь эксперты ожидают, что будет расти число целевых гибридных атак с кражей документов и последующей угрозой опубликовать их в случае отказа платить выкуп — или с продажей похищенной информации в даркнете. Одну из таких атак мы наблюдали, например, в прошлом году: создатели шифровальщика Maze ransomware угрожали продать или опубликовать украденные у компаний данные, а также назвать имена жертв, если выкуп не будет выплачен. От вредоносного ПО пострадали десятки организаций, в том числе такие гиганты, как LG и Southwire, — их конфиденциальные данные были размещены в открытом доступе в сети.

Среди относительно недавних крупных атак с похищением финансовых документов и баз данных, содержащих информацию о пользователях, — кибератаки на японского производителя фотоаппаратов Konica Minolta и на компании Xerox, Orange и Garmin, которые произошли прошлым летом. Люди, стоящие за подобными преступлениями, еще больше усугубляют сложившуюся ситуацию, вынуждая учреждения здравоохранения, образовательные, финансовые, государственные организации, производства и операторов критической инфраструктуры платить за восстановление контроля над данными.

К сожалению, зачастую именно больницы и иные медицинские учреждения становятся идеальными мишенями для таких атак, ведь для них отсутствие доступа к файлам с данными пациентов может стать вопросом жизни и смерти. К тому же они, как правило, не располагают ни финансовыми, ни людскими ресурсами, необходимыми для организации и поддержания надлежащей киберзащиты. Например, к концу 2020 года счет лечебных учреждений, пораженных атаками операторов группировки Ryuk, которые требовали выкуп за расшифровку файлов, шел на сотни или даже тысячи.

ТЕНДЕНЦИИ РЫНКА КИБЕРБЕЗОПАСНОСТИ НА ПУТИ К ЦИФРОВОЙ ЭРЕ

Заглядывая в будущее, я бы выделил три основные тенденции в области кибербезопасности, которые, полагаю, не утратят актуальности в ближайшие несколько лет.

Прежде всего, пандемия резко ускорила цифровую трансформацию во многих сферах, и это коренным образом меняет нашу жизнь. Становление культуры удаленной работы выявило реальную потребность в более гибкой архитектуре кибербезопасности. На первый план выходят такие аспекты, как уровень защиты домашних сетей и цифрового оборудования, механизмы идентификации пользователей, облачные сервисы и приложения, используемые частными лицами.

Кроме того, мы наблюдаем взрывной рост киберпреступности — она становится массовой, и число профессиональных киберпреступников увеличивается. Начинающие хакеры быстро обучаются и вливаются в профессиональные группировки, которые проводят целевые атаки и могут взломать даже очень хорошо защищенные объекты. Сегодня мы идентифицируем более 200 таргетированных вредоносных кампаний, 80% которых представляют собой шпионаж, а 20% — криминал. Также ежедневно мы собираем более 360 тыс. новых уникальных вредоносных файлов. Через 5—10 лет атаки киберпреступников, по нашим прогнозам, станут еще более изощренными и сложными для обнаружения.

Третья тенденция связана с защитой критической и промышленной инфраструктуры: медицинских учреждений, производств, финансового сектора, транспортных систем, телекоммуникаций, энергетики, систем водоснабжения и т. д. Предприятия становятся цифровыми: рабочих на заводах все меньше, а компьютерных систем все больше. Из-за этой модернизации предприятия оказываются в большей степени подвержены киберугрозам. Уже сейчас есть ряд профессиональных группировок, специализирующихся именно на целевых атаках с явным акцентом на энергетику, машиностроение и промышленность. Мы также получаем все больше обращений от наших партнеров из промышленного сектора по поводу участившихся кибератак, нацеленных именно на автоматизированные системы управления технологическим процессом, промышленные сети, интернет вещей и критическую инфраструктуру в целом.

Осознать всеобщую уязвимость в мире, шагающем по направлению к цифровому веку, — наша общая задача; отрицать эту уязвимость — значит создавать для себя еще большие проблемы. Компании, признавшие наличие киберугроз, могут пойти двумя путями: защитить бизнес, не подключая его к интернету, но при этом безнадежно отстать от конкурентов либо идти в ногу со временем, подвергая при этом свое предприятие разного рода опасностям.

МЕТОДЫ БОРЬБЫ С КИБЕРУГРОЗАМИ

2020 год наглядно показал, что перед организациями, которые не желают оказаться среди аутсайдеров рынка, остро стоит вопрос цифровой трансформации. Однако зависимость инфраструктуры от интернета создает новые угрозы, которые могут отразиться не только на отдельном бизнесе, но и на государственной экономике в целом.

Пример промышленного сектора демонстрирует, что цифровая трансформация (в частности, объединение данных от физических устройств и корпоративных ИТ-систем) позволяет компаниям добиться беспрецедентного уровня прозрачности и контроля над всеми активами и процессами. Но, с точки зрения защиты, традиционный подход наложенной кибербезопасности (предполагающий сопряжение с программно-аппаратными средствами и сетями, которые создавались без учета того, что их потребуется дополнять средствами киберзащиты) больше нельзя считать наиболее действенным. Он, хоть и способен уберечь фирму от массовых кибератак, при защите от адресных нападений не столь эффективен.

Ему на смену приходит новая концепция «кибериммунитета», в основе которой лежит правило: безопасное будущее можно построить только на безопасном фундаменте. Этот подход предполагает, что безопасность должна закладываться на уровне архитектуры информационной системы, а не служить надстройкой над ней, как это происходит сейчас. Сами устройства должны проектироваться с учетом всех политик безопасности, регулирующих управление, защиту и распределение ценной информации и ограничивающих свободу действий нарушителя.

Конечно, надо понимать, что не существует ни стопроцентной гарантии защиты, ни абсолютно защищенных ИТ-систем. Поэтому необходим такой уровень защиты, при котором стоимость разработки атаки на компанию, устройство или пользователя превысит сумму возможного ущерба. В таком случае атака будет просто бессмысленной для кибермошенников. Это и есть принцип кибериммунитета — основа безопасного цифрового мира.

Важным преимуществом кибериммунных систем также является то, что они могут снизить цену человеческой ошибки. Примитивные пароли или их отсутствие, фишинговые уловки или ловушки социальной инженерии уже не будут так дорого обходиться компаниям. Риск того, что сотрудники выполнят потенциально опасные неавторизованные действия, в том числе с конфиденциальными данными, будет значительно ниже. Человеческий фактор — главный «вектор» большинства успешных атак — перестанет играть критически важную роль в подготовке и реализации атак.

В условиях дистанционной работы любая кибератака на организацию способна привести к еще более катастрофическим последствиям, чем обычно, когда все трудятся в защищенной корпоративной сети. Поэтому сейчас важнейшая задача компаний — защитить домашние сети при удаленном доступе к корпоративным серверам. Чтобы решить ее, необходимо прежде всего оптимизировать корпоративную сеть и ее техническую поддержку. Кроме того, нужно научиться идентифицировать кибератаки на самых ранних стадиях.

Самое простое, что могут сделать организации, — использовать, как минимум, современные веб-браузеры, плагины, а также эффективные антивирусные решения. Все подключения к корпоративной сети в идеале должны осуществляться через VPN с наличием минимум двухфакторной авторизации пользователей. Конечно, ни одна сеть не застрахована от кибератак, но такая многоуровневая защита значительно снижает риски стать жертвой киберзлодеев.

В новых реалиях уровень защищенности компании от киберугроз будет напрямую зависеть и от того, подкован ли персонал в вопросах ИТ-безопасности. Согласно нашему исследованию, с момента перехода на удаленный формат работы 73% сотрудников не проходили необходимого дополнительного обучения. И только половина (53%) опрошенных пользуется служебным VPN при подключении к корпоративной сети из дома. Между тем, проведение образовательных программ — один из ключевых этапов в развитии индустрии информационной безопасности.Особенно важный аспект борьбы с киберпреступностью и, в частности, со сложными угрозами глобального уровня — международное сотрудничество и обмен экспертизой. Чтобы создать кибербезопасный мир, мы должны научиться действовать не менее эффективно и согласованно, чем кибермошенники: опоры только на собственные ресурсы уже недостаточно. Необходимо также улучшить обмен информацией и опытом между частным и государственным секторами на национальном и международном уровнях. Специалисты по ИТ-безопасности должны участвовать в операциях и расследованиях, проводимых глобальным сообществом их коллег, международными организациями и правоохранительными органами. «Лаборатория Касперского», например, сотрудничает с такими глобальными организациями, как Интерпол, Европол, а также с группами экстренного реагирования на компьютерные инциденты (CERT) и многими другими полицейскими органами по всему миру. В 2020 году совместно с Интерполом мы расследовали фишинговые атаки и поддерживали жертв атак шифровальщиков. Тогда в общей сложности мы помогли идентифицировать более 30 случаев вредоносной деятельности.

Мы имеем дело с пандемией в невиданных ранее географических масштабах: она в буквальном смысле слова глобальна. Хотя я убежден, что по ее окончании мир быстро вернется к обычной жизни, переход многих процессов в онлайн, который мы сейчас наблюдаем, скорее всего, станет долгосрочным трендом. А это значит, что нам нужно учиться быстро и точно идентифицировать киберугрозы и эффективно противостоять им.

Об авторе. Евгений Касперский — генеральный директор «Лаборатории Касперского».