За последнее десятилетие убытки бизнеса от кибервзломов и их последствий значительно возросли — и это не может не вызывать беспокойства. Так, общие финансовые и экономические потери от массового заражения компьютеров червем-вымогателем WannaCry в 2017 году оцениваются в $8 млрд. В 2018 году в Marriott обнаружили, что в результате взлома системы бронирования ее дочерней компании Starwood возникла угроза утечки личной информации и данных кредитных карт 500 млн клиентов. По всей видимости, методы хакеров становятся все более эффективными. Однако по опыту работы с клиентами по всему миру мы знаем: есть и другая причина, по которой бизнес оказывается столь беззащитным перед киберпреступностью. Дело в том, что компании плохо осознают основные киберриски, поскольку склонны чрезмерно фокусироваться на технологических уязвимостях.

Когда забота о кибербезопасности ограничивается технологиями, страдает и осведомленность лидеров, и защищенность компании. Разговор о киберугрозах в этом случае ведется на компьютерном жаргоне, из-за чего лидеры компании не могут конструктивно в нем участвовать. Ответственность за устранение рисков полностью ложится на плечи специалистов по ИТ и кибербезопасности, которые уделяют внимание в основном компьютерным системам. Результат — длинный, плохо ранжированный список задач по минимизации рисков. Поскольку ни одна компания не обладает ресурсами для того, чтобы предотвратить все проблемы с кибербезопасностью, многие серьезные угрозы могут остаться без внимания.

Более продуктивный подход — исходить из потенциального вреда, который кибератаки могут нанести работе предприятия. Представьте, что вы директор химической компании. Вместо того чтобы гадать, каким атакам могут подвергнуться ваши компьютерные системы, лучше спросите себя: каким образом злоумышленники могут парализовать вашу цепочку поставок? Или получить доступ к секретным технологиям? Или помешать вам выполнить договорные обязательства? Или создать угрозу человечеству? Разница в формулировках может показаться незначительной, но если начать выстраивать защиту с ключевых аспектов деятельности, будет проще определить приоритеты киберобороны.

ИДЕЯ КОРОТКО

ПРОБЛЕМАНа кибербезопасность тратятся миллиарды долларов, но ущерб от взломов продолжает расти — во многом потому, что компании не способны выявить критические для них риски.

ТРАДИЦИОННЫЙ ПОДХОД

Многие фирмы видят проблему лишь в технологических уязвимостях и поручают заботу о киберзащите ИТ-специалистам. В итоге те составляют неупорядоченный список возможных атак, а разговор о рисках ведется на техническом жаргоне, непонятном для лидеров компании.

ПРОДУКТИВНЫЙ ПОДХОД

Нужно определить критические направления и связанные с ними риски; выяснить, какие системы поддерживают работу этих направлений; выявить уязвимости и очертить круг потенциальных зло¬умышленников. В этом процессе должны участвовать и руководители, и рядовые сотрудники, а отвечать за него — топ-менеджеры и совет директоров.

Вот что говорит о таком смещении акцентов Ричард Ланкастер, глава CLP — третьей по величине в Азии энергетической корпорации: «Поначалу мы считали киберриски преимущественно компьютерной проблемой. Со временем мы осознали, что на самом деле наши самые уязвимые места — электросети и электростанции. Сегодня мы понимаем, что риск кибератаки — это прежде всего бизнес-риск, а за управление бизнес-рисками отвечаю я как гендиректор». При таком подходе ответственность ложится не на ИТ-отдел, а на руководство и совет директоров: именно они должны занять активную позицию и указать специалистам по кибербезопасности нужное направление работы.

Разработка нарратива киберугрозы

Выявление и устранение киберрисков требует взаимодействия: чтобы понять, где таятся наиболее опасные угрозы, важно изучить мнения широкого круга сотрудников. Привлекая людей к дискуссии, вы сможете с самого начала прийти к общему пониманию ключевых фактов и обстоятельств, а значит, в дальнейшем вам будет проще договориться о том, как противостоять угрозам.

Чтобы помочь бизнесу систематизировать важную информацию и представить ее широкой аудитории, мы разработали инструмент под названием нарратив киберугрозы. Он касается четырех элементов сценария возможной кибератаки: критических направлений деятельности и связанных с ними рисков; систем обеспечения этой деятельности; видов потенциальных атак и возможных последствий и наиболее вероятных инициаторов атаки. Собрав информацию по каждому из этих пунктов, вы сможете выявить и приоритизировать риски, а также принять меры по их устранению.

Разработкой нарратива киберугрозы должны заниматься специалисты по кибербезопасности, однако свой вклад необходимо внести и другим группам.

Руководство: гендиректор и прочие топ-менеджеры. Встречи с лидерами необходимы, но не должны отнимать много времени; если грамотно подготовить повестку и вопросы, совещания станут короче и содержательнее.

Производственный персонал: сотрудники, связанные с основной деятельностью предприятия.

ИТ-отдел: специалисты, отвечающие за компьютерное обеспечение работы компании.

Профильные специалисты: эксперты в областях, связанных с теми или иными типами киберугроз: юристы, пиарщики, кадровики, охранники. Так, если согласно нарративу атака может вызвать утечку личной информации, к процессу нужно подключить юристов, чтобы минимизировать риск нарушения закона о персональных данных.

Рассмотрим подробнее каждый из элементов нарратива и разберемся, как его разрабатывать и кто должен в этом участвовать.

Критические направления деятельности и риски

Чтобы определить ключевые направления и связанные с ними риски, специалисты по кибербезопасности должны опросить лидеров компании, изучить заявления о приемлемости рисков (их можно найти в годовых отчетах) и планы компании (целевые показатели по выручке, росту на новых рынках и т. п.). Так, выполнение плана по выручке может зависеть от разработки новых продуктов или расширения объема услуг, а увеличение клиентской базы — от выхода на зарубежный рынок. Критические направления могут быть связаны с внешними или внутренними задачами организации или относиться к ее стратегическим планам. Скажем, для химической компании таким направлением может быть производство востребованных на рынке полиэфирных смол.

Важность того или иного направления зависит от отрасли и конкретной компании. Процессы обслуживания клиентов не связаны с высокими рисками в таких отраслях, как разработка ПО или розничная торговля товарами со скидкой. Но, скажем, в игорном бизнесе отношения с клиентами чрезвычайно важны. Для казино в Макао, которые более 54% общего игорного дохода получают от небольшого сегмента VIP-посетителей, любая угроза отношениям с ними — это угроза для прибыли.

Число ключевых направлений (а значит, и нарративов киберугроз) также зависит от конкретной компании.

Чтобы оценить риски для вашего бизнеса, попробуйте представить, какой ущерб вам может нанести сбой в той или иной ключевой области. Например, в случае с химической компанией авария на заводе по производству смол ударит по выручке. Оцените сопутствующие риски для стейкхолдеров: возможные выбросы токсичных газов в атмосферу или утечку конфиденциальной клиентской информации (паролей или данных кредитных карт).

Помните: то, что критично для одной организации, может быть несущественным для другой. Сбои на производстве полиэфирных смол могут не повлечь серьезных последствий, если эти смолы не пользуются высоким спросом, приносят незначительную часть прибыли или компания может производить их на другом заводе.

Вспомогательные системы

Невозможно создать надежную киберзащиту, если не знать, что именно нужно защитить. Поэтому для начала необходимо составить реестр компьютерных систем, а также функций, которые они выполняют для каждого из ключевых направлений. Начать такую работу должны люди, работающие на этих направлениях, поскольку они хорошо знакомы с используемым ПО и представляют себе возможные последствия сбоев. К ним должны присоединиться специалисты по обслуживанию систем, которые лучше разбираются в техподдержке ПО: это либо сотрудники ИТ-отдела (если речь идет об универсальных компьютерах), либо инженеры (если дело касается систем управления технологическими процессами). В реестре нужно указывать физическое местонахождение оборудования, чтобы группа реагирования на киберинциденты знала, куда выдвигаться в случае атаки.

Существуют инструменты, позволяющие ИТ-отделу автоматизировать процесс инвентаризации оборудования, но эти инструменты не помогут определить, какие системы наиболее важны. Расписав активы по направлениям деятельности, вы сможете определить приоритеты и выработать эффективные защитные меры.

Кибербезопасность — забота совета директоров

Поскольку совет представляет интересы собственников компании и отвечает за долгосрочную стратегию, мы считаем, что он вправе и обязан контролировать работу по выявлению киберрисков. Преимущество такого подхода очевидно: даже просто поднимая вопросы о четырех элементах нарратива киберугроз, совет напоминает компании о необходимости уделять внимание ключевым рискам.Если вы входите в совет директоров, потребуйте гарантий того, что компания выявила и задокументировала критические направления деятельности, их экономическое значение и самые серьезные из связанных с ними рисков. Убедитесь, что в этом процессе участвовали лидеры.

Вы также должны быть уверены, что у компании есть актуальный реестр компьютерных систем, поддерживающих критические направления. Вам не обязательно лично вникать в детали, но при желании вы можете провести независимую проверку реестра или поручить это топ-¬менеджерам. Убедитесь, что в компании существуют механизмы и инструменты регулярного обновления реестра и попросите в подтверждение представить примеры таких обновлений.

То же касается и прочих аспектов: совет должен требовать от руководства понимания того, какие типы атак представляют опасность для ключевых направлений, чем они грозят компании и стейкхолдерам, кто входит в число потенциальных злоумышленников, каковы их мотивы и возможности. Лидеры обязаны регулярно информировать совет о ситуации в сфере кибербезопасности по каждому из критических направлений.

Типы и последствия кибератак

На следующем этапе нужно определить все типы кибератак, которые могут нанести вред ключевым направлениям, и понять, при каких условиях злоумышленники могут добиться цели и каковы будут последствия.

При кибератаках прежде всего используются уязвимости компьютерных систем. Вредоносное ПО, например, использует ошибки в программировании (именно этот метод применялся в случае с червем WannaCry). Ваши специалисты по кибербезопасности должны определить типы технологий взлома, которые могут быть направлены на уязвимые места важных компьютерных систем.

Важно помнить, что далеко не все атаки тщательно планируются и требуют от злоумышленников особых технических знаний. Одно из слабых мест любой компьютерной системы в том, что ее практически полностью контролирует администратор. Столь широкие полномочия одного человека необходимы для надежного функционирования системы; но администратор может и злоупотребить этими полномочиями.

Типы кибератак весьма разнообразны, и называть их все нет смысла. Вам будет достаточно определить основные типы, такие как внешний взлом с целью установки вредоносного ПО или злоупотребление доступом со стороны сотрудников.

Условия успеха атаки. Чтобы выстроить защиту, необходимо понять, что требуется злоумышленнику для успешной кибератаки. Конкретные условия вам назовут специалисты по кибербезопасности и сотрудники, занятые в ключевых операциях, но в целом большинство факторов можно отнести к трем категориям.

Знания. Информация, необходимая злоумышленникам: например, как внедрить вредоносное ПО или как работает плотина ГЭС.

Инструменты и оборудование. Программы и устройства, которые требуются хакерам: это не только взломщики паролей и сетевые анализаторы, но и компьютеры и радиопередатчики.

Расположение. Где должен находиться атакующий: нужно ли ему быть рядом с объектом атаки? Необходимо ли ему быть сотрудником или подрядчиком организации?

Один из наших клиентов, банк из Юго-Восточной Азии, в прошлом подвергся кибератаке, которая привела к масштабной фальсификации дебетовых карт. Расследование показало, что для успеха хакерам достаточно было знать формат кодов авторизации карт Visa и Mastercard и уметь настраивать платежные терминалы. Из инструментов им понадобились несколько терминалов и база данных с номерами карт. Для координации действий злоумышленники должны были находиться рядом с торговыми точками, участвующими в сговоре, но им вовсе не требовалось проникать в здание банка или становиться его сотрудниками.

Последствия атаки. Оценивать возможные последствия должны специалисты по кибербезопасности — под руководством топ-менеджеров, лучше других понимающих, чем грозят компании сбои на ключевых направлениях. Производственный персонал и сотрудники ИТ-отдела помогут дополнить картину вероятных последствий; юристы, финансисты и отдел комплаенса оценят возможный сопутствующий ущерб. Чтобы разговор со всеми этими специалистами был продуктивным, задайте им вопросы «что, если…». Например, что произойдет с оказанием медицинской помощи пациентам больницы, если хакеры заблокируют доступ к историям болезни? После атаки червя-вымогателя WannaCry английское подразделение Национальной службы здравоохранения Великобритании было вынуждено отменить тысячи запланированных обследований и операций.

Последствия атак порой не ограничиваются прямыми убытками. Атака червя-вымогателя NotPetya в 2017 году вызвала сбои в работе множества крупных компаний по всему миру. По оценкам, убытки AP Moller-Maersk составили около $300 млн, убытки FedEx — $400 млн. Фармгигант Merck оценил прямые издержки и упущенную выручку в $870 млн. Кроме того, простои привели к сокращению запасов производимой Merck вакцины от некоторых типов онкологических заболеваний.

Киберзлоумышленники

Кто точит на вас зуб? Определив круг потенциальных злоумышленников, их мотивы и возможности, вы сможете оценить вероятность атаки и принять меры для ее предотвращения. Вашими недоброжелателями могут оказаться представители враждебных государств, криминальные группировки, конкуренты, недовольные сотрудники, террористы, активисты различных движений. Не стоит недооценивать их возможности: сложные инструменты для хакерских атак сегодня вполне доступны многим.

Топ-менеджерам и сотрудникам, занятым критическими операциями, проще выявить потенциальных противников, поскольку они лучше других понимают, чем могут руководствоваться злоумышленники. Для начала стоит задуматься, какие активы компании представляют ценность для кого-то еще. Скажем, конкурентов могут заинтересовать ваши научные разработки и коммерческие тайны, а криминальную группировку — финансовые данные ваших клиентов, которые можно продать на черном рынке.

Необходимо учитывать и более широкие деловые обстоятельства. Руководители казино в Макао решили не шифровать сетевые соединения, по которым в операционный центр передавались данные VIP-клиентов: они просто не сочли это необходимым. Когда же мы попросили их предположить, кому может быть выгодна кибератака, выяснилось, что телекоммуникационная сеть принадлежит группе компаний, в которую входит главный конкурент казино.

По другую сторону баррикад могут оказаться даже ваши заказчики. Руководство AMSC, разработчика ПО для управления ветряными турбинами, было шокировано, когда один из крупнейших заказчиков — Sinovel — внезапно отменил все платежи по текущим и планируемым контрактам на общую сумму около $800 млн. Расследование показало, что Sinovel удалось похитить ПО у AMSC и развернуть его более чем на тысяче новых турбин. В результате хищения интеллектуальной собственности в 2010 финансовом году AMSC понесла убытки в размере $186 млн. Общий ущерб от кражи ПО составил около $550 млн; взыскать удалось лишь малую часть этой суммы. Кроме того, AMSC потеряла $1 млрд акционерного капитала и была вынуждена сократить 700 рабочих мест — более половины штата. Компании до сих пор не удалось вновь стать прибыльной.

Иногда поводом для атак становятся события в отрасли или методы работы организации. Защитники окружающей среды могут атаковать компанию с плохой экологической репутацией. Бывший сотрудник Агентства национальной безопасности США Эдвард Сноуден похитил из него информацию, чтобы уличить АНБ в использовании программ слежения, существование которых оно публично отрицало. Масштабное сокращение штата или закрытие завода может вызвать у недовольных сотрудников желание отомстить, воспользовавшись доступом к секретным данным компании. Кроме того, всегда найдутся люди, преследующие какие-то личные цели или просто жаждущие славы.

Ваша компания может пострадать от последствий кибератак, даже не будучи непосредственной целью хакеров. Все чаще мишенью злоумышленников становятся объекты инфраструктуры. Пример — кибератаки на энергосистему в Ивано-Франковске в 2015 году. Если подозрения верны и за этими инцидентами действительно стоит Россия, вряд ли ее представители стремились навредить самим электросетевым компаниям или потребителям, пострадавшим от перебоев в энергоснабжении. Скорее всего, эти компании попали под удар просто потому, что находятся на Украине, с которой Россия состоит во враждебных отношениях. Пытаясь выявить потенциальных киберпротивников, выйдите за рамки своей компании: наблюдайте также за деловой и политической обстановкой, в которой вы работаете.

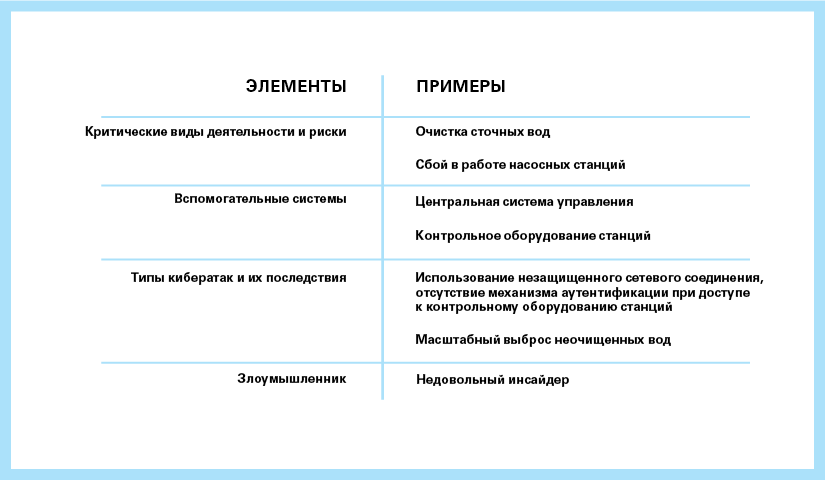

МАРУЧИ: НАРРАТИВ КИБЕРУГРОЗЫ

В 2000 году кибератака на систему водоотведения нанесла огромный ущерб австралийскому графству Маручи. Если бы руководители коммунальной службы заранее разработали нарратив киберугрозы, сделав акцент на четырех элементах возможной атаки, у них было бы гораздо больше шансов предотвратить ее.

Кризис, который можно было предотвратить

Рассмотрим подробнее одну из кибератак и разберемся, как с помощью четырех элементов нарратива киберугрозы можно было бы систематизировать важную информацию и избежать диверсии.

Австралийское графство Маручи в сотне километров к северу от Брисбена привлекает туристов своей удивительной природной красотой, бесконечными пляжами с чистейшим песком и субтропическими лесами с ручьями и водопадами.

На рубеже тысячелетий за системы водопровода и канализации в графстве отвечала Maroochy Water Services, в чьи задачи входили ежедневный сбор, очистка и отведение 35 млн литров сточных вод. В конце января 2000 года канализационные насосные станции начали давать сбои и посылать ложные аварийные сигналы. К тому времени как подрядчик выяснил, что компьютеры системы подверглись атаке, неочищенные сточные воды растеклись по водоемам и паркам Маручи. Ухоженная территория пятизвездочного отеля Hyatt Regency вместе со знаменитым полем для гольфа превратилась в зловонное болото. В прибрежных водах погибло все живое. Стоял невыносимый смрад. Атаки продолжались три месяца, пока полиция не задержала злоумышленника после автомобильной погони неподалеку от насосной станции.

Оглядываясь назад, нетрудно понять, что было сделано неверно; но давайте представим, какой нарратив могла бы разработать коммунальная служба (см. врезку «Маручи: нарратив киберугрозы»).

Очистка сточных вод была для компании критическим видом деятельности. Система состояла из 142 насосных станций, перекачивающих сточные воды на очистные сооружения. Из-за перепадов высот в Маручи было очевидно, что в случае отказа насосов стоки начнут скапливаться в лесопарках и курортной зоне.

Компьютерная система, обеспечивающая работу насосов, состояла из центральной системы управления и контрольного оборудования на каждой из станций. Операторы центральной системы могли включать и выключать насосы на отдельных станциях и менять скорость перекачки. Этими насосами можно было управлять и с помощью оборудования на самих станциях, которое, в свою очередь, позволяло регулировать работу центральной системы.

В этой компьютерной системе было две уязвимости: во-первых, любой желающий мог установить сетевое соединение с оборудованием; во-вторых, после установки соединения для входа в систему не требовался пароль.

Для успешной атаки злоумышленнику достаточно было знать, как работает оборудование и какая радиочастота используется для соединения с ним. Первое можно было выяснить опытным путем или прочесть в технических руководствах, второе указывалось в документации компании. Атакующему также требовалось несколько компьютеров (в том числе один компьютер той модели, которая использовалась на насосных станциях), сетевые кабели и оборудование двусторонней радиосвязи. А для установки соединения с контрольными системами на станциях нужно было всего лишь находиться в зоне действия радиосигнала — проникать на саму станцию не пришлось.

Злоумышленником в данном случае оказался бывший сотрудник компании-подрядчика, который устанавливал оборудование для управления насосами. Уволившись из этой компании из-за конфликта с руководством, он дважды пытался устроиться на работу в Maroochy Water Services — но не был принят. Затаив злобу на обе фирмы, он в итоге решил им отомстить. Воспользовавшись похищенным им компьютером и своим знанием системы, он с помощью радиоустройств установил связь с насосными станциями, затем получил через них контроль над всей системой перекачки и начал сеять хаос.

Если бы руководители Maroochy Water Services совместно с персоналом заранее разработали нарратив киберугрозы для водоочистной системы, им удалось бы заблаговременно выявить и оценить риски. Конечно, даже без этого они могли бы осознать, что водоочистка относится к критическим видам деятельности, однако тщательный анализ проблемы в процессе разработки нарратива дал бы руководству и ИТ-отделу четкое представление о том, как кибератака на компьютерную систему может вывести из строя насосы и очистное оборудование. Кроме того, это помогло бы выяснить, что необходимо для успеха атаки и кто может за ней стоять.

В процессе нашелся бы и способ минимизировать эти риски. Специалистам, отвечающим за безопасность ИТ-инфраструктуры, стало бы известно о двух уязвимостях системы, которые нужно устранить для предотвращения аварийной ситуации. А значит, они смогли бы объяснить руководству и совету директоров суть проблемы одной простой и понятной фразой: «Чтобы не допустить кибератаки на насосные станции, нужно ввести требование регистрации при входе в систему и ограничить круг лиц, имеющих право доступа к этим сетям».

Выявление киберугроз — процесс непрерывный. Ваш бизнес развивается, меняются компьютерные технологии для его поддержки, и все это неизбежно ведет к появлению новых уязвимостей. Чтобы вовремя их обнаружить, в ваших процедурах управления изменениями должны быть четко обозначены контрольные точки для оценки киберрисков.

Но обнаружить наиболее серьезные уязвимости — это лишь первый шаг. Зная, каким рискам подвергается ваша компания, вы сможете правильно расставить акценты, принять меры для предотвращения атак, а также разработать (и при необходимости реализовать) план по устранению их последствий. Грамотное управление цифровыми технологиями требует, чтобы каждая дискуссия строилась вокруг бизнес-рисков — и чтобы отвечали за это бизнес-лидеры.

Об авторах

Томас Паренти (Thomas J. Parenty) — эксперт по международной кибербезопасности, сотрудничавший с АНБ США и консультировавший организации по всему миру. Соучредитель Archefact Group, занимающейся проблемами киберзащиты, соавтор книги «A Leader’s Guide to Cybersecurity» (Harvard Business Review Press, 2019).

Джек Домет (Jack J. Domet) — эксперт по менеджменту, консультирующий транснациональные корпорации по вопросам адаптации к технологическим изменениям, глобализации и потребительским интересам. Соучредитель Archefact Group, занимающейся проблемами киберзащиты, соавтор книги «A Leader’s Guide to Cybersecurity» (Harvard Business Review Press, 2019).